shiro核心对象和方法

核心对象 Subject

使用Subject currentUser = SecurityUtils.getSubject();

该条语句是获得当前的用户。

常用方法

subject.login(AuthenticationToken token)登陆。这种登陆是给shiro的认证机制登陆的。1

2

3

4

5

6

7AuthenticationToken token =

new UsernamePasswordToken(username, password);

//2. 获取当前 Subject:

Subject currentUser = SecurityUtils.getSubject();

//3. 登录:

currentUser.login(token);boolean subject.hasRole("administrator")

判断是否有某个角色.- 权限检查

boolean subject.isPermitted("user:create")

是否有user的create权限shiro使用

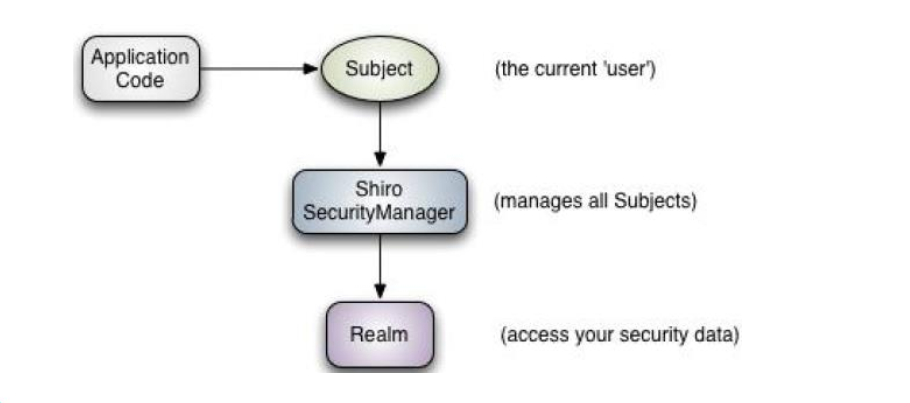

工作流程如下:

Subject是我们可以操作的接口。

Realm是配置shiro的核心领域。包括账号验证、加密解密、权限的配置

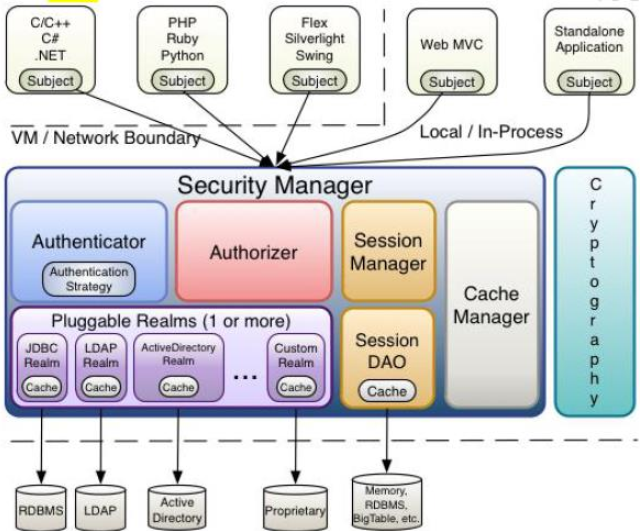

内部的架构如下

相关说明: - SecurityManager:相当于SpringMVC 中的 DispatcherServlet;是 Shiro 的心脏;所有具体的交互都通过 SecurityManager 进行控制;它管理着所有 Subject、且负责进行认证、授权、会话及缓存的管理

- Authenticator: 负责 Subject 认证,是一个扩展点,可以自定义实现;可以使用认证策略(Authentication Strategy),即什么情况下算用户认证通过了

- Authorizer: 授权器、 即访问控制器,用来决定主体是否有权限进行相应的操作;即控制着用户能访问应用中的哪些功能

- Realm:可以有一个或多个Realm,可以认为是安全实体数据源,即用于获得安全实体的;可以是JDBC实现,也可以是内存实现等。由用户提供,应用中要自己实现自己的Realm;

- SessionManager: 管理Session生命周期的组件;Shiro不仅可以用在Web环境。普通的JavaSE环境也可以使用session.和httpServletSession差不多的接口。

- CacheManager:缓存控制器,用来管理用户、角色、权限等的缓存;

- Cryptography:加密和解密模块。内置了加密和解密的模块,不需要自己将前台的明文密码加密后再和数据中的加密的密码比较。shiro会自动调用加密模块然后完成比较。

shiro默认过滤器

anon所属类:org.apache.shiro.web.filter.authc.AnonymousFilter 没有参数,可以匿名使用。例如: /admin/** = anonauthc所属类:org.apache.shiro.web.filter.authc.FormAuthenticationFilter 没有参数,需要认证(登陆)之后才能访问 例如:/user/** = authcauthcBasicorg.apache.shiro.web.filter.authc.BasicHttpAuthenticationFilter 没有参数,表示需要通过HttpBasic验证。如果不通过验证,跳转到登陆页面。 例如: /user/** = authcBasiclogoutorg.apache.shiro.web.filter.authc.LogoutFilter 注销登陆的时候,完成一定功能:任何现有的session都将会失效,任何身份都会失去关联。(web应用程序中,RememberMe cookie将被删除)noSessionCreationorg.apache.shiro.web.filter.authc.NoSessionCreationFiler 阻止在请求期间创建新的会话,保证无状态体验。permsorg.apache.shiro.web.filter.authz.PermissionsAuthorizationFilter 可以写多个。多个时加上引号。用逗号分隔。多个参数需要通过全部的参数才算通过。相当于isPermitedAll()方法。 例如:/admin/** = perms[user:add:] /admin/** = perms[“user:add:,user:delete:*”]portorg.apache.shiro.web.filter.authz.PortFilter 指定访问的端口。如果不匹配跳转到登陆界面。 例如:/admin/** = port[8080]restorg.apache.shiro.web.filter.authz.HttpMethodPermissionFilter 根据请求方法 例如:/admins/user/** = perms[user.method] method为post、get、delete等请求方法rolesorg.apache.shiro.web.filter.authz.RolesAuthorizationFilter 角色过滤。判断当前用户是否指定角色。多个参数需通过所有的角色。 例如:/admins/** = roles[“admin,guest”]sslorg.apache.shiro.web.filter.authz.SslFilter 使用协议为Httpsuserorg.apache.shiro.web.filter.authc.UserFilter 缓存必须存在用户URL匹配模式

url模式使用Ant风格模式,支持?,*,**。通配符匹配不了包括目录分隔符"\"?:匹配一个字符,如/admin?。将匹配/admin1,但是不匹配/admin 或 /admin/*:匹配0个或n个字符串.如/admin* 匹配/admin、/admin123。但不匹配/admin/1、/admin/**: 匹配路径中的0或n路径。如/admin/** 匹配/admin/a or /admin/a/b

URL权限采取第一次匹配优先的方式。所以需要一些不要认证的路径放在前面。将需要认证的路径放在后面。否则会被覆盖的。

认证

身份验证

在shiro中我们需要提供两个对象(principals和credentials)用来完成身份的验证

principals身份,主体的标识属性,可以是任何的属性。用户名、邮箱等。具备唯一性。可以有多个principals.但只有一个Primary principals。一般是用户名/邮箱/手机号credentials证明/凭证。证明主体标识的,如密码和数字证书等。

最常使用的就是用户名和密码来组合成principals和credentials

身份验证的基本流程

1、收集用户的身份/凭证。一般是从前端获得用户名和密码

2、调用Subject.login进行登陆。失败会抛出响应的异常信息

3、创建自定义的Realm类。继承org.apache.shiro.realm.AuthorizingRealm类。实现doGetAuthenticationInfo()方法

官方给的认证示例代码:

1 | // let's login the current user so we can check against roles and permissions: |

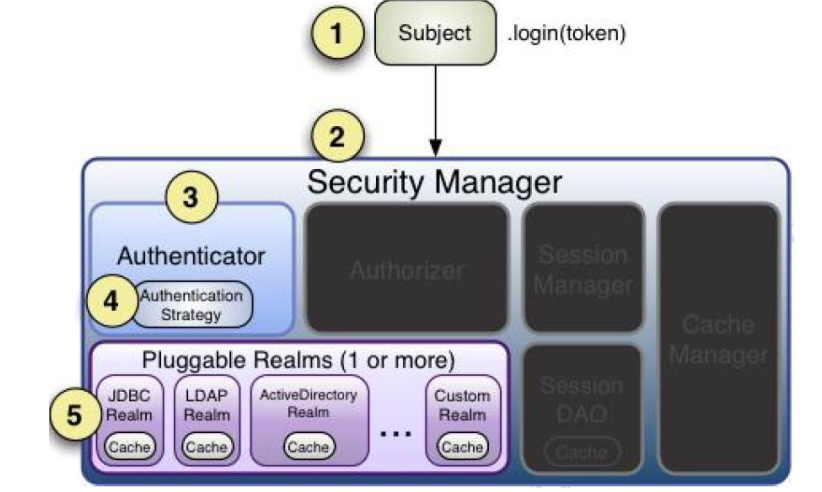

身份认证的流程

1、首先调用 Subject.login(token) 进行登录,其会自动委托给SecurityManager

2、 SecurityManager 负责真正的身份验证逻辑;它会委托给Authenticator 进行身份验证;

3、 Authenticator 才是真正的身份验证者,Shiro API 中核心的身份认证入口点,此处可以自定义插入自己的实现;

4、 Authenticator 可能会委托给相应的 AuthenticationStrategy 进行多 Realm 身份验证,默认 ModularRealmAuthenticator 会调用AuthenticationStrategy 进行多 Realm 身份验证;

5、 Authenticator 会把相应的 token 传入 Realm,从 Realm 获取身份验证信息,如果没有返回/抛出异常表示身份验证失败了。此处可以配置多个Realm,将按照相应的顺序及策略进行访问。